2018年03月13日

1、 安装下载MS17-010补丁

下载地址:www.east-tech.cn/xzzx

2、 将卡巴斯基病毒库更新到最新

离线更新包下载地址:http://du.kaspersky.com.cn/

能连接外网的运行将更新下载之存储库任务,将数据库更新到最新版本,然后运行更新任务,将端点更新至最新病毒库。

3、 卡巴斯基端点安全核心模块的开启

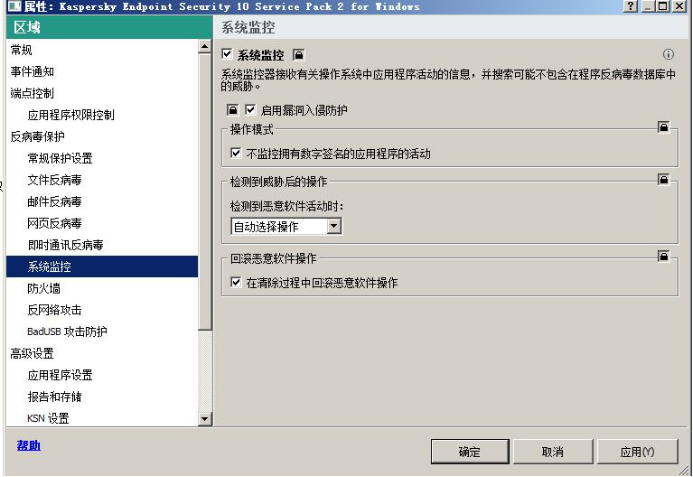

系统监控模块

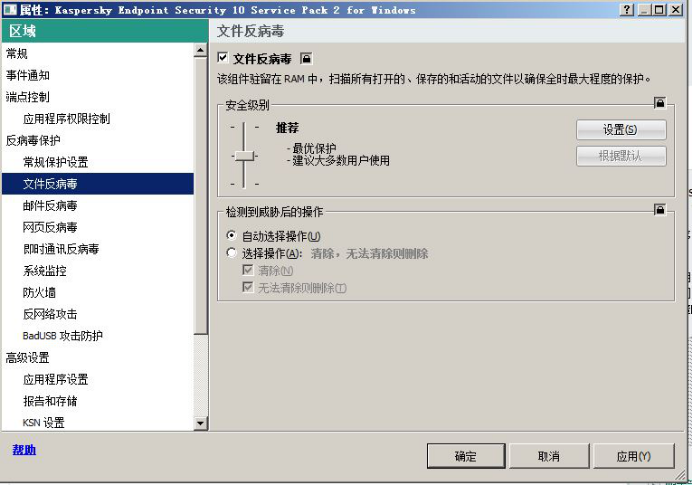

文件反病毒模块

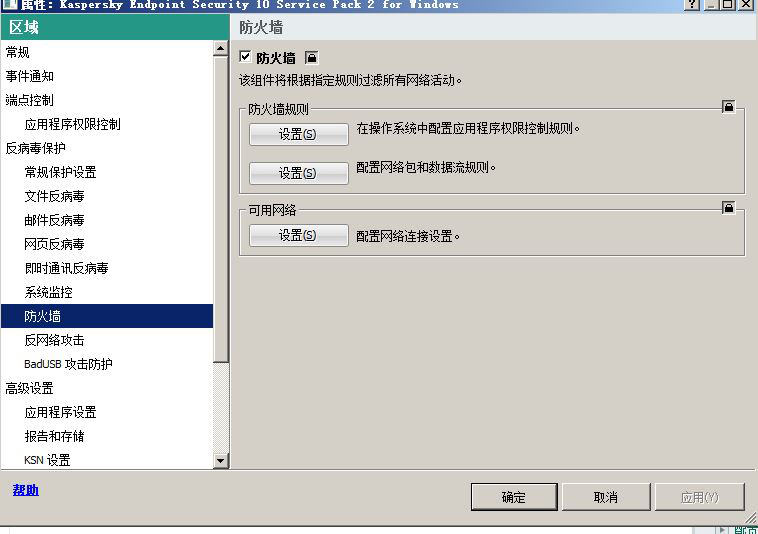

4、 建议开启防火墙

开启防火墙

5、 使用卡巴斯基打补丁

6、 根据实际的使用情况禁用相关端口

Explodingcan IIS 漏洞利用工具,只对 Windows 2003有影响

Eternalromance SMB 和 NBT 漏洞利用工具,影响端口139 和445

Emphasismine 通过 IMAP漏洞攻击,攻击的默认端口为143

Englishmansdentist 通过 SMTP 漏洞攻击,默认端口25

Erraticgopher 通过 RPC 漏洞攻击,端口为445

Eskimoroll 通过 kerberos 漏洞进行攻击,默认攻击端口88

Eclipsedwing MS08-67 漏洞利用工具

Educatedscholar MS09-050 漏洞利用工具

Emeraldthread MB 和 Netbios 漏洞利用工具,使用445 端口和139 端口

Zippybeer SMTP 漏洞利用工具,默认端口445

Eternalsynergy SMB 漏洞利用工具,默认端口445

Esteemaudit RDP 漏洞利用工具,默认攻击端口为3389

总结:25、88、143、139、445、3389

7、 勒索软件解密工具

https://noransom.kaspersky.com/zh/

https://www.kaspersky.com.cn/all_download?_ga=2.56006184.281658234.1519723833-236757158.1514943846