2019年05月22日

微软写了一篇罕见的文章,详细介绍了员工在保护自身内部基础设施方面的工作,就公司如何降低安全泄密风险提供了一些颇有见地的建议。

文章的核心内容是微软在公司应如何处理管理员帐户方面给出的建议。

据微软安全团队声称,拥有管理访问权的员工应使用单独设备,专门用于管理事务。

微软表示,该设备应始终保持版本最新,装有所有最新的软件和操作系统补丁。

微软安全团队还建议:“默认情况下为管理帐户提供零权限。要求管理帐户请求即时(JIT)权限,以便允许在有限的时间内访问,并记录在系统中。”

此外,这家操作系统开发商还建议应在无法访问互联网的单独的用户命名空间/forest上创建管理员帐户,应与员工平常的工作身份有所不同。

这样一来,即便公司的命名空间/forest受到危及,攻击者也无法轻松访问管理员帐户,因为拥有管理员权限的员工不会将该帐户用于日常任务。

微软表示,最后但并非最不重要的是,公司还应阻止远程执行管理任务。

拥有管理帐户的员工应避免远程登录到拥有管理员访问权限的设备来执行任何管理任务,因为攻击者可能会在泄密的设备上记录这些事件。

正确的做法是,让管理员尽可能使用单独的设备来执行任何管理任务。

远离密码

但微软安全团队还分享了其他安全方面的建议。微软一直在内部使用,还开始在其产品中推广的一个建议是,由密码改为其他身份验证系统。

微软安全团队说:“微软首次考虑为我们的员工使用多因子身份验证(MFA)时,我们向每位员工发放了智能卡。这是一种很安全的身份验证方法,但是它对员工来说很麻烦。”

“员工找到了变通方法,比如将工作电子邮件转发到个人帐户,这使我们的安全性降低。最终我们意识到弃用密码是好得多的解决方案。”

从那时起,作为一家公司,微软一直专注于交付提供密码替代方案的产品,比如致力于开发Windows Hello和WebAuthn,这两项技术让用户可以使用生物特征识别技术来验证身份。

此外,微软还在考虑使密码更易于管理。上个月,这家操作系统开发商开始讨论在Windows 10安全配置基准设置中实施“过期密码策略”。

做出这个决定的初衷是,事实证明,迫使员工更改密码会促使员工使用更容易记住的较弱密码,而不是确保员工在使用攻击者更难破解的强密码。

为了帮助公司迁移到密码在其中起到的作用较小的生态系统,微软建议公司:

执行MFA――遵守快速在线身份(FIDO)2.0标准,那样你可以要求使用PIN和生物特征识别来验证身份,而不是使用密码。Windows Hello是个很好的例子,但请选择适合贵公司的MFA方法。

减少老式的验证工作流程――将需要密码的应用程序放入到单独的用户访问门户网站,在大多数时间内让用户改用现代验证流程。在微软,每天只有10%的用户输入密码。

删除密码――为Active Directory和Azure Active Directory(Azure AD)确保一致性,让管理员能够从身份目录中删除密码。

更好的身份管理

最后但并非最不重要的是,微软称公司可以采取的“最被低估的身份管理步骤”是,制定一项围绕角色而不是围绕用户名来设计的基本的用户管理计划。

微软安全团队认为,公司应为本组织使用基于角色的访问计划,跨诸多角色移动用户,而不是每当组织内的用户任务发生变化就为每个用户帐户分配权限。

微软说:“找出每个角色完成工作所需的系统、工具和资源。确保人们改变角色时,没有保留不再需要的访问权。”

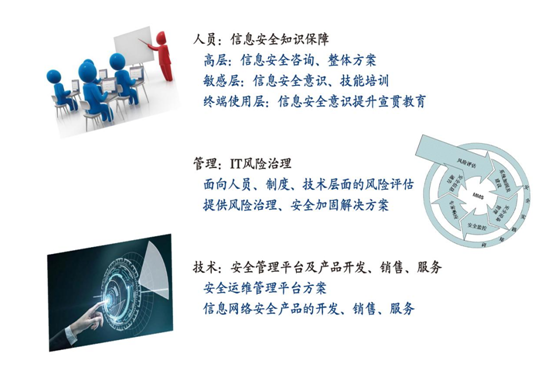

江苏国骏信息科技有限公司在信息网络安全、运维平台建设、动漫设计、软件研发、数据中心领域具备十多年的行业沉淀。公司遵循信息安全整体性的IATF模型,从“人员素养”、“制度流程”、“技术产品”三个视角提供全面、可信的方案,业务涵盖咨询、评估、规划、管控、建设、培训等。

江苏国骏信息科技有限公司——全面可信的信息安全服务商。